O definiţie simplă şi cuprinzătoare vine de la Centrul Naţional de Răspuns la Incidente de Securitate Cibernetică (CERT-RO).

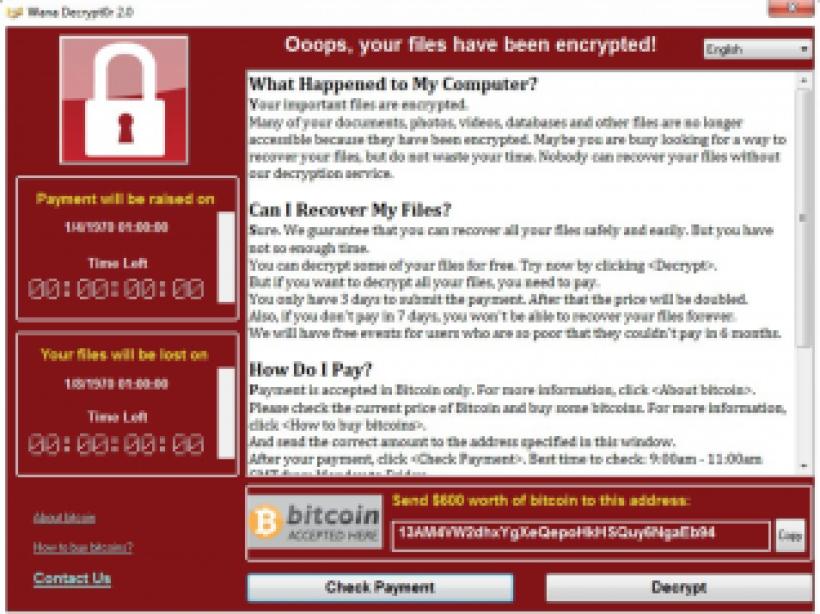

Ransomware-ul este un malware (software malițios) ce împiedică accesul la fișiere, sau chiar la întregul sistem informatic infectat, până la plata unei „recompense” (ransom). Astfel, ransomware-ul este una dintre cele mai supărătoare forme de malware, întrucât produce pagube financiare directe, iar de cele mai multe ori fișierele criptate de malware nu pot fi decriptate.

Pentru a îngreuna procesul de recuperare a fișierelor, ransomware-urile blochează accesul la fișiere (documente, fotografii, muzică, video etc.) prin criptarea lor.

Din acest motiv, singurul răspuns adecvat acestei amenințări este prevenția.

De unde a apărut WannaCry şi cum se propagă

Cătălin Patraşcu, seful Serviciului Securitatea Informaţiei şi Monitorizare de la Centrul National de Răspuns la Incidente de Securitate Cibernetică, a declarat la Digi 24 că "absolut toată lumea care foloseşte un sistem de operare Windows care nu e actualizat cu ultimele patch-uri e vulnerabilă la acest exploit. Vulnerabilitatea a fost patch-uita inca din martie, deci cei care nu şi-au facut update din martie şi până azi sunt vulnerabili".

Vineri, în prima zi a atacului, specialiştii firmei de securitate cibernetică Bitdefender au atras atenţia că, în timp ce ransomware-ul convențional se răspândește prin emailuri cu documente periculoase atașate, browsere și exploit-uri în aplicațiile web, atacul în cauză folosește o vulnerabilitate prezentă în majoritatea versiunilor sistemului de operare Windows.

"Vulnerabilitatea MS17-010 permite atacatorului să ruleze cod periculos pe un computer vulnerabil și să folosească acel cod pentru a infecta sistemul cu ransomware fără ca cineva să acceseze linkuri sau să deschidă emailuri infectate", explicau experţii Bitdefender.

Totuşi, este foarte posibil ca virusul să se propage şi prin clasicele surse, emailuri de tip spam sau cele care îndeamnă utilizatorul să deschidă un ataşament sau un link care duce la infectarea sistemului, potrivit celor de la CERT-RO.

Odată infectată o stație de lucru dintr-o rețea, malware-ul încearcă să se răspândească în interiorul rețelei prin intermediul protocolului SMB, utilizând porturile UDP/37, UDP/138, TCP/139 și TCP/445. Procesul de răspândire se realizează prin exploatarea unei vulnerabilități a protocolului SMBv1 din cadrul Windows, cunoscută ca CVE-2017-0145.

Aşa arată mesajul pe care îl vei primi dacă vei fi infectat cu WannaCry

Despre vulnerabiltiatea MS17-010, denumită și EternalBlue, s-a vorbit pentru prima oară în luna aprilie, ca parte dintr-o campanie mai amplă de sustragere de date de către Agenția Națională de Securitate din SUA (NSA). De această dată, atacatorii exploatează vulnerabilitatea care ar fi fost folosită atunci în scopuri de spionaj de către agenții guvernamentale pentru a livra victimelor ransomware, făcând-o una dintre cele mai periculoase versiuni de până acum.

La mijlocul lunii martie 2017, Microsoft a furnizat un patch care blochează exploatarea vulnerabilității MS17-010, dar un număr necunoscut de calculatoare și servere la nivel global – inclusiv cele care folosesc versiuni învechite ale Windows – nu au primit respectiva actualizare și riscă să fie infectate în orice moment.

Impact

Următoarele sisteme de operare sunt cunoscute ca fiind pasibile de a fi afectate de această amenințare în cazul în care nu au fost actualizate:

- Microsoft Windows Vista SP2

- Microsoft Windows Server 2008 SP2 și R2 SP1

- Microsoft Windows 7

- Microsoft Windows 8.1

- Microsoft Windows RT 8.1

- Microsoft Windows Server 2012 și R2

- Microsoft Windows 10

- Microsoft Windows Server 2016

- Microsoft Windows XP

- Microsoft Windows Server 2003

Pentru a reduce riscul infectării cu ransomware și pierderii datelor, utilizatorii sunt sfătuiți să actualizeze sistemul de operare Windows și antivirusul în regim de urgență.

Iată ce trebuie să facă fiecare utilizator, potrivit CERT-RO:

- Actualizarea la zi a sistemelor de operare și aplicațiilor, inclusiv cu patch-ul MS17-010;

- Microsoft a publicat actualizări de securitate inclusiv pentru sistemele de operare care nu mai beneficiază de suport, precum Windows XP;

- Blocarea porturilor SMB (139, 445) în cadrul rețelei;

- Utilizarea unui antivirus actualizat cu ultimele semnături (Bitdefender şi Kaspersky susţin că utilizatorii săi sunt protejaţi);

- Atenţie sporită la deschiderea fișierelor și link-urilor provenite din surse necunoscute/incerte, mai ales cele primite pe email;

- Realizarea periodică a unor copii de siguranță (backup) pentru datele importante.

- Faceţi o evidenţă clară a tuturor datelor deţinute şi a localizării lor, astfel încât infractorii să nu atace sisteme de a căror existenţa nu ştiaţi.

- Faceţi recurent o copie a datelor nou intrate în companie, inclusiv a informaţiilor de pe dispozitivele angajaţilor, astfel încât recuperarea acestora să fie mai facilă în eventualitatea unei criptări.

- Asiguraţi-va că datele critice/sensibile ale companiei sunt stocate şi într-o infrastructură fără conexiune la internet şi permanent monitorizată.

- Segmentaţi reţeaua. Atât pentru a optimiza traficul de reţea, cât şi accesul la date, segmentarea reţelei poate îngreuna muncă unui atacator de a ajunge rapid la datele critice ale companiei. Nu ţineţi toate datele într-un singur loc care poate fi accesat de oricine din companie.

- Angajaţii trebuie informaţi în mod constant despre bunele practici în materie de securitate cibernetică. Insistaţi pe recomandarea de a nu accesa în niciun caz linkuri sau fişiere ataşate provenite de la expeditori necunoscuţi, modalitatea favorită de atac a infractorilor cibernetici.

- Puneţi la punct o strategie de comunicare internă capabilă să anunţe rapid angajaţii când un virus ajunge în reţeaua companiei.

- Înainte că un atac să aibă loc, stabiliţi împreună cu factorii de decizie din companie dacă plătiţi recompensă cerută de către atacatori sau dacă va asumaţi pierderea datelor şi iniţiaţi o investigaţie. De regulă, atacatorii solicită recompense de mii sau zeci de mii de dolari companiilor pentru a redă utilizatorilor la accesul la datele criptate.

- Faceţi o analiză a ameninţărilor informatice cu furnizorii pentru a află ce riscuri de securitate comportă fiecare dispozitiv sau aplicaţie cumpărate de companie.

- Instruiţi echipele de securitate informatică să realizeze teste de rezistenţă pentru a găsi din timp eventuale vulnerabilităţi.

În eventualitatea infectării cu ransomware, CERT-RO vă recomandă să întreprindeți de urgență următoarele măsuri:

- Deconectarea imediată de la rețea a sistemelor informatice afectate;

- Dezinfectați sistemele compromise;

- Restaurați fișierele compromise utilizând copiile de siguranță (backup);

- Raportați incidentul către CERT-RO la adresa de email [email protected].

Specialiştii în securitate cibernetică de la Bitdefender susţin că victimele nu ar trebui să achite sumele cerute de criminalii informatici din mai multe motive:

- Nu există niciun fel de garanţie că atacatorul va onora promisiunea şi va redă accesul la date.

- În cazul în care plătesc, victimele pot fi ţintite din nou de atacatori, dat fiind că îşi construiesc în faţă infractorilor un istoric de bun platnic.

- Fiecare suma de bani transferată va ajută dezvoltatorii de ransomware să construiască versiuni şi mai complexe şi să crească amploarea acestui fenomen. Cum atacatorii folosesc moneda virtuală (Bitcoin, Litecoin, Ethereum, etc.), este practic imposibil că banii respectivi să fie urmăriţi.